Port adalah mekanisme yang memungkinkan komputer terhubung dengan beberapa sesi koneksi dengan komputer dan program lainnya dalam jaringan.

ada dua jenis port dalam komputer

- Port secara Fisik, port ini dapat dilihat secara nyata, baik bentuknya, ukuran dimensinya, maupun jumlah pinnya.

- Port secara logical, port ini tdiak dapat dilihat secara nyata.

Physical port digolongkan menjadi beberapa jenis. Port serial, paralel, SCSI, dan USB adalah beberapa di antaranya. Biasanya jenis ini sering kita kenali sebagai media transmisi data.

Serial port

Serial port berfungsi untuk mentransmisikan data jarak jauh secara lambat. Sesuai namanya, serial port bekerja secara seri. Jadi, port ini tidak dapat melakukan pemindahan data sekaligus. Penggunaan port serial sudah banyak ditinggalkan dan telah digantikan dengan port USB dan Firewire. Contoh penggunaannya pada keyboard, mouse, monitor, dan modem dial-up.

Paralel port

Port paralel digunakan untuk mentransmisikan data pada jarak pendek secara cepat. Pemindahan data dapat dilakukan secara bersamaan sehingga informasi yang terkirim lebih banyak dibandingkan serial port. Jenis ini biasa dipakai pada penghubung perangkat printer, disk external, atau tape magnetik.

SCSI (Small Computer System Interface)

Port SCSI berguna untuk mentransmisikan data secara cepat, bahkan bisa dipakai untuk menghubungkan tujuh alat sekaligus atau disebut dengan daisy chain.

USB port

Pasti kamu sudah familiar dengan port satu ini ‘kan? Sesuai namanya, Universal Serial Bus (USB) port adalah jenis port fisik yang dapat digunakan untuk segala keperluan (universal).

Logical Port

Logical port adalah jalur yang digunakan oleh aplikasi untuk menghubungkan dengan komputer lain melalui jaringan TCP/IP. Salah satu contohnya adalah mengkoneksikan komputer dengan internet.

Dilihat dari penomorannya, logical port terbagi menjadi tiga jenis.

- Well-known port: berkisar dari 0 – 1023. Ini merupakan port yang dikenali atau port sistem. Port ini selalu merepresentasikan layanan jaringan yang sama dan ditetapkan oleh IANA.

- Registered port: berkisar dari 1024 – 49151. Port ini diketahui dan terdaftar di IANA tetapi tidak dialokasikan secara permanen, sehingga dapat menggunakan port number yang sama.

- Dynamically assigned port: berkisar dari 49152 – 65535. Port ini ditetapkan oleh sistem operasi atau aplikasi yang digunakan untuk melayani request dari pengguna sesuai dengan kebutuhan.

Berikut ini beberapa contoh logical port yang sering digunakan beserta fungsinya:

Port 20 & 21 (FTP)

Port 20 dan 21 merupakan port untuk FTP atau File Transfer Protocol. FTP adalah protokol yang berguna dalam mentransfer data di dalam suatu jaringan.

Port 22 (SSH)

Port 22 adalah port standar untuk SSH (Secure Shell). Port ini berfungsi mengirimkan data melalui jaringan dalam bentuk terenkripsi. Dapat digunakan untuk menjalankan fungsi atau tugas yang bisa diakses dari jarak jauh, misalnya menghubungkan ke host atau server.

Port 23 (TELNET)

Port 23 TELNET adalah port untuk menghubungkan komputer dan server jarak jauh. Fungsinya mirip dengan SSH, hanya saja port 23 TELNET tidak menggunakan enkripsi pada koneksinya.

Port 25 (SMTP)

Port 25 berfungsi untuk SMTP (Simple Mail Transfer Protocol) yang berfungsi memastikan pengiriman email melalui jaringan dikomunikasikan dengan aman antara sesama SMTP server.

Port 53 (DNS)

Port 53 adalah jenis port untuk DNS yang berfungsi sebagai penerjemah alamat IP pada setiap host. Port ini mencocokkan nama domain yang dapat dibaca manusia dengan alamat IP yang dapat dibaca mesin. Jadi, kamu tak perlu mengetik alamat IP dalam bentuk angka ketika hendak mengunjungi website.

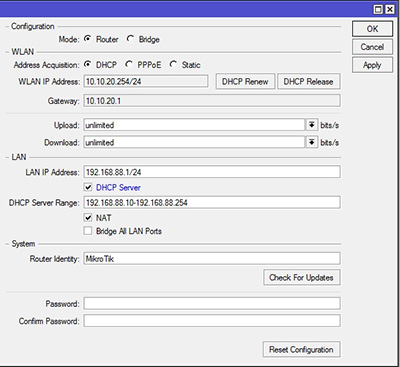

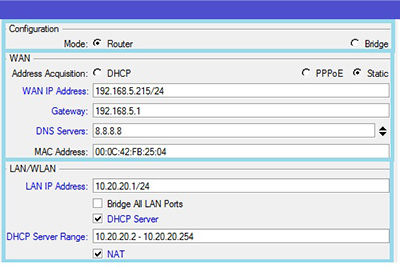

Port 67 & 68 (DHCP)

Port DHCP atau Dynamic Host Configuration Protocol berfungsi untuk menetapkan informasi terkait alamat IP. Port 67 bertugas menerima permintaan alamat dari DHCP dan mengirim data ke server. Sedangkan Port 68 merespon semua request DHCP dan meneruskan data ke klien.

Port 80 (HTTP/ Web Server)

Port 80 berfungsi untuk HTTP, yakni memungkinkan browser terhubung ke halaman web. Port ini akan menerima permintaan koneksi dari klien, kemudian setelah koneksi berhasil dibuat, kamu akan mendapat akses ke berbagai halaman web di internet. HTTP/ web server juga memiliki port alternatif, yaitu port 8080 dan 80.

Port 443 (HTTPS)

Hampir mirip dengan port 80, port 443 berguna untuk menghubungkan klien ke internet, namun dengan fitur keamanan tambahan yang tidak dimiliki port HTTP 80. Port 443 mengenkripsi paket jaringan sebelum mentransfernya.

Port 143 (IMAP)

Internet Message Access Protocol atau IMAP adalah protokol untuk mengakses email dari server. Kamu bisa mengakses dan mengunduh email asalkan terhubung dengan server. Port ini memastikan data tetap aman saat proses koneksi berlangsung.

Port 8080 & 3128 (Proxy)

Port 8080 tidak hanya digunakan bagi HTTP, tapi juga bagi proxy karena masih berjalan pada satu layanan yang sama. Port alternatif lain untuk proxy adalah port 3128.

PRAKTEK

Konfigurasi telnet dan SSH di Cisco

Topologi Remote menggunakan Cisco Packet Tracer 👇

Konfigurasi telnet di Cisco

Buat Konfigurasi telnet dengan ketentuan sbb :

Network ID 200.23.1.0 di ganti menjadi 200.23.x.0

x = nomor absen

simpan hasil konfigurasi tersebut dengan nama = namasiswatelnet_noabsen

Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#interface f0/0 (sesuikan interface router)

Router(config-if)#ip address 200.23.1.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

Router(config)#line vty 0 4

Router(config-line)#transport input telnet

Router(config-line)#password 12345 (password telnet)

Router(config-line)#login

Router(config-line)#exit

Router(config)#enable secret 123 (password privilage mode)

login telnet

dari pc/laptop client

c>telnet [ip address]

Konfigurasi ssh di Cisco

Buat Konfigurasi ssh dengan ketentuan sbb :

Network ID 200.22.2.0 di ganti menjadi 200.22.x.0

x = nomor absen

simpan hasil konfigurasi tersebut dengan nama = namasiswassh_noabsen

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#interface f0/0

Router(config-if)#ip address 200.22.2.1 255.255.255.0

Switch(config-if)#no shutdown

Router(config-if)#exit

Router(config)#

Router(config)#username userssh

Router(config)#hostname R1

R1(config)#ip domain-name cisco.net

R1(config)#crypto key generate rsa

The name for the keys will be: andry.madani.org

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 512

% Generating 512 bit RSA keys, keys will be non-exportable...[OK]

andry(config)#ip ssh

% Incomplete command.

R1(config)#line vty 0 4

R1(config-line)#transport input ssh

R1(config-line)#password 12345 (password ssh)

R1(config-line)#login

R1(config-line)#exit

R1(config)#enable secret cisco (password privilegade

R1(config)#exit

R1#

%SYS-5-CONFIG_I: Configured from console by console

Login SSH

dari pc/laptop client

c>ssh -l [host name IP address]